Kyberzločinci útočia na priemyselné organizácie novými spyvérovými taktikami

- Autor:

- Roman Mališka

- Zverejnené:

- 27. 1. 2022

- Hodnotenie:

- Už ste hlasovali.

Experti spoločnosti Kaspersky odhalili novú, rýchlo sa rozvíjajúcu sériu kampaní spyvéru, ktoré útočia na viac ako 2 000 priemyselných podnikov po celom svete. Na rozdiel od mnohých bežných spyvérových kampaní sú tieto útoky iné v tom, že sú zamerané na obmedzený počet cieľov a vyznačujú sa veľmi krátkou životnosťou škodlivej vzorky.

Štúdia identifikovala viac ako 25 online trhovísk, na ktorých sa predávali ukradnuté údaje. Tieto a ďalšie zistenia boli zverejnené v aktuálnej správe tímu Kaspersky ICS CERT.

V prvej polovici roka 2021 si experti tímu Kaspersky ICS CERT všimli zvláštnu anomáliu v štatistikách o hrozbách spyvéru zablokovaných na počítačoch ICS. Hoci malvér použitý pri týchto útokoch patrí k známym skupinám spyvérových rodín, ako sú Agent Tesla/Origin Logger, HawkEye a ďalšie, tieto útoky sa vymykajú mainstreamu pre veľmi obmedzený počet cieľov pri každom útoku (od niekoľkých až po pár desiatok) a veľmi krátku životnosť každej škodlivej vzorky.

Podrobnejšia analýza 58 586 vzoriek spyvéru zablokovaných na počítačoch ICS v 1. polroku 2021 odhalila, že približne 21,2 % z nich bolo súčasťou tejto novej série útokov s obmedzeným rozsahom a krátkou životnosťou. Ich životný cyklus bol obmedzený na približne 25 dní, čo je oveľa menej ako životnosť „tradičnej“ spyvérovej kampane.

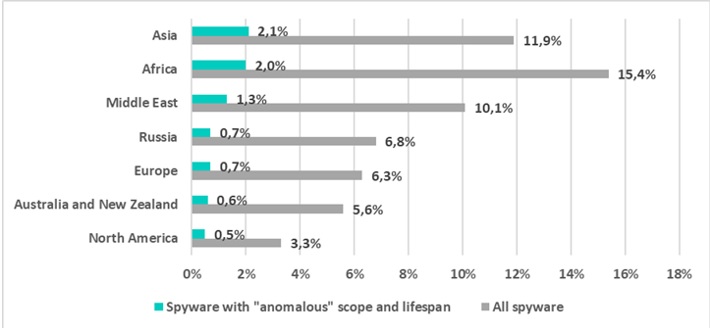

Aj keď každá z týchto „zvláštnych“ vzoriek mala krátku životnosť a nebola príliš rozšírená, celkovo tvoria neprimerane veľký podiel na všetkých spyvérových útokoch. Napríklad v Ázii bol každý piaty počítač napadnutý spyvérom zasiahnutý jednou z týchto zvláštnych vzoriek (2,1 % z 11,9 %).

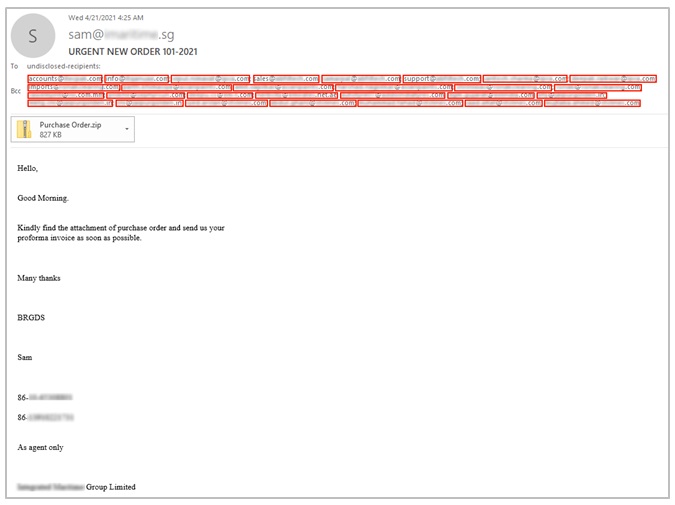

Väčšina týchto kampaní sa šírila z jedného priemyselného podniku na druhý prostredníctvom veľmi dobre skoncipovaných phishingových e-mailov. Po preniknutí do systému obete útočník používa zariadenie ako „command-and-control“ server pre ďalší útok. Vďaka prístupu k zoznamu kontaktov obete môžu zločinci zneužiť korporátny email na ďalšie šírenie spyvéru.

Podľa Kaspersky ICS CERT telemetrie zahŕňala vytvorená škodlivá infraštruktúra vyše 2 000 priemyselných organizácií z celého sveta a kyberzločinci ju využívali pri šírení útoku na ich kontaktné organizácie a obchodných partnerov. Celkový počet kompromitovaných alebo odcudzených korporátnych účtov v dôsledku týchto útokov odhadujú experti Kaspersky na viac ako 7 000.

Citlivé údaje získané z počítačov ICS často končia na rôznych online trhoch. Experti spoločnosti Kaspersky identifikovali viac ako 25 rôznych online trhovísk, kde sa predávali ukradnuté prihlasovacie údaje z týchto škodlivých priemyselných kampaní. Analýza týchto trhovísk ukázala vysoký dopyt po prihlasovacích údajoch ku korporátnym účtom, najmä pre účty vzdialenej pracovnej plochy (RDP). Viac ako 46 % všetkých RDP účtov predávaných na analyzovaných trhoviskách sa týkala amerických spoločností, zatiaľ čo zvyšok pochádza z Ázie, Európy a Latinskej Ameriky. Takmer 4 % (čo je približne 2 000 účtov) všetkých predávaných RDP účtov patrilo priemyselným podnikom.

Ďalším rastúcim trhom je oblasť Spyware-as-a-Service („spyvér ako služba“). Keďže boli zverejnené zdrojové kódy niektorých populárnych spyvérových programov, stali sa vo veľkej miere dostupnými v online obchodoch vo forme služby – vývojári nepredávajú len malvér ako produkt, ale aj licenciu na tvorbu malvéru a prístup k infraštruktúre predkonfigurovanej na tvorbu malvéru.

„V priebehu roka 2021 kyberzločinci využívali vo veľkej miere spyvér pri útokoch na priemyselné počítače. Dnes sme svedkami nového rýchlo sa rozvíjajúceho trendu v oblasti priemyselných hrozieb. Aby sa zločinci vyhli odhaleniu, zmenšujú veľkosť každého útoku a obmedzujú používanie každej vzorky malvéru tým, že ju rýchlo nahradia novovytvoreným malvérom. Medzi ďalšie taktiky patrí rozsiahle zneužívanie korporátnej e-mailovej infraštruktúry na šírenie malvéru. To je veľký rozdiel oproti tomu, čo sme doteraz v oblasti spyvéru pozorovali a očakávame, že takéto útoky budú v nasledujúcom roku len naberať na sile,“ komentuje Miroslav Kořen, generálny riaditeľ Kaspersky pre východnú Európu.

Na zabezpečenie primeranej ochrany priemyselného podniku, jeho partnerských sieťových operácií a biznisu odborníci spoločnosti Kaspersky odporúčajú:

• Implementovať dvojfaktorovú autentifikáciu pre prístup ku korporátnym e-mailom, ako aj k ďalším službám prístupným cez internet (vrátane RDP, brán VPN-SSL, atď.), ktoré by mohol útočník využiť na získanie prístupu k internej infraštruktúre a kritickým dátam dôležitým pre chod vašej spoločnosti.

• Zabezpečiť to, aby všetky koncové body v sieťach IT aj OT boli chránené moderným riešením pre zabezpečenie koncových bodov, ktoré je dôsledne nakonfigurované a pravidelne aktualizované.

• Pravidelne školiť vašich zamestnancov, aby bolo schopní bezpečne zaobchádzať s prichádzajúcimi e-mailmi a chrániť systémy pred malvérom, ktorý môžu prílohy e-mailov obsahovať.

• Pravidelne kontrolovať priečinky so spamom namiesto ich jednoduchého vyprázdňovania.

• Monitorovať ako sú účty vašej organizácie vystavené smerom na web.

• Používať tzv. sandbox riešenia určené na automatické testovanie príloh v rámci prichádzajúcich e-mailov. Uistite sa však, že sandbox riešenie je nakonfigurované tak, aby nevynechávalo e-maily z „dôveryhodných“ zdrojov, vrátane partnerských a kontaktných organizácií, pretože nikto nie je stopercentne chránený pred bezpečnostnou kompromitáciou.

• Testovať prílohy v odchádzajúcich e-mailoch, aby ste sa uistili, že nie ste kompromitovaní.

Ak sa chcete dozvedieť viac o hrozbách zameraných na priemyselné riadiace systémy (ICS) a priemyselné podniky v roku 2022, pozrite si predpovede hrozieb pre oblasť ICS na rok 2022 na stránke Securelist.com.

Viac informácií o neobvyklých spyvérových kampaniach nájdete na stránke ICS CERT.

(Zdroj: Tlačová správa Kaspersky)